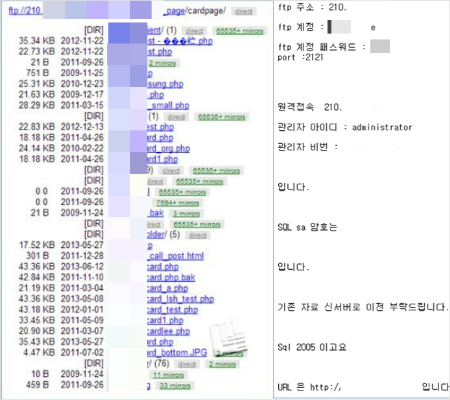

구글링으로 찾을 수 있는 카드 업체의 정보들. (Red Alret 보고서 캡처)

구글링으로 찾을 수 있는 카드 업체의 정보들. (Red Alret 보고서 캡처)

카드 재발급만 한다면 카드 3사 정보유출의 악몽에서 벗어날 수 있을까?

최근 IT 정보 제공 서비스 업체 'Red Alret'는 분석 보고서를 통해 신용카드 관련 업체의 보안 취약점을 지적하며 "카드 재발급이 쇄도하고 있지만 2차 피해가 예상된다"고 전했다.

보고서에 따르면 신용카드 관련 업체의 FTP(File Transfer Protocol, 인터넷을 통한 파일 송수신 만을 위해 고안된 서비스 또는 프로토콜)와 DB서버(Data Base Server, 데이터 베이스 처리를 위한 서버), 원격접속 정보 등은 간단한 구글링 만으로도 검색이 가능하다.

현재 구글에서 크롤링되는 페이지는 2013년 백업된 페이지로 확인됐지만 현재까지 유효한 정보가 포함돼 있어 공격 위협이 존재한다는 게 이들의 설명이다.

여기에서 크롤링이란 무수히 많은 컴퓨터에 분산·저장돼 있는 문서를 수집해 검색 대상의 색인으로 포함시키는 기술을 말한다.

이 페이지로부터 알 수 있는 정보는 FTP와 DB서버, 원격접속 IP정보 외에도 포트 정보, 이름 정보, 계정 정보 등이 있다.

해당 업체는 여러 카드 업체의 서버파일이 포함된 크롤링 페이지를 보여주면서, "아래 크롤링 페이지는 해외 사이트로 자동 수집됐다. 해당 정보가 해외 사이트의 색인으로 포함됐다는 것은 개인 신용 정보가 해외에까지 유출됐을 가능성을 시사한다"고 밝혔다.

또 FTP 주소, 계정, 패스워드, 원격접속 IP, 관리자 아이디와 패스워드 등이 노출된 페이지를 캡처해 "FTP 주소와 접속에 필요한 계정 및 패스워드 또한 구글링 만으로 검색이 가능하다"고 주장했다.

여기에 "이 계정과 패스워드는 2013년에 사용됐고 현재는 패스워드가 변경돼 접속이 되지 않으나 FTP 서버 주소는 현재까지 유효한 것으로 파악된다"고 덧붙였다.

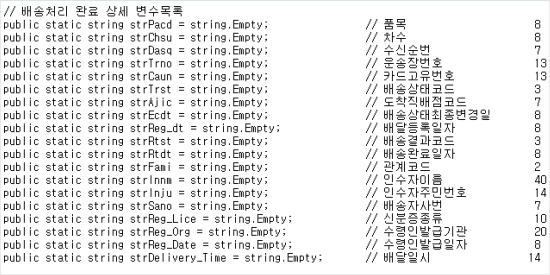

노출된 카드 배송 정보들. ('Red Alret' 보고서 캡처)

노출된 카드 배송 정보들. ('Red Alret' 보고서 캡처)

뿐만 아니라 노출된 DB정보에는 신용카드 관련 업체에서 관리되는 서버의 IP·서버 로그인에 필요한 아이디와 패스워드 등 로그인 정보·운송장 번호, 카드 인수자 이름과 주민번호 등이 포함된 카드 정보가 포함됐다.

업체는 "(이런 정보들이) 소스코드에 적나라하게 보여진다"면서 "2013년 11월에 캐싱된 백업페이지이나 계정 관리 정책에 취약성이 존재하기 때문에 공격 위협에 노출돼있다"고 꼬집었다.

이어 "이번에 노출된 정보는 백업본이긴 하지만 해당 업체가 보안에 취약한 업체임을 감안하면 해당 시스템의 패치 가능성이 현저히 낮다"면서 "소스 상에 있는 개인 정보 수집 부분의 노출로 인해 개인 정보 해킹을 위한 수단으로 사용될 가능성이 높아 관련 시스템에 대한 정보 유출 조사가 요구된다"고 경고했다.